Renforcer votre sécurité numérique : la double authentification et les gestionnaires de mots de passe comme piliers essentiels

Face à des menaces évoluantes, protégez votre Infrastructures IT contre les violations de données – Insights et meilleures pratiques pour 2025

Introduction

Dans le cadre des insights hebdomadaires de Computis sur la cybersécurité, les réseaux filaires et WiFi, ainsi que l’infrastructure IT, cet article explore l’importance cruciale de la double authentification (2FA/MFA) et des gestionnaires de mots de passe. En 2025, avec une augmentation alarmante des violations de données – plus de 1 732 breaches rapportées au premier semestre, exposant des milliards de records – ces outils ne sont plus optionnels. Selon le rapport IBM Cost of a Data Breach 2025, 53 % des breaches impliquent des identifiants volés, et le coût moyen global s’élève à 4,44 millions de dollars, contre 10,22 millions aux États-Unis. Ces statistiques soulignent comment la 2FA et les gestionnaires s’intègrent aux réseaux et services infogérés pour mitiger les risques, protégeant contre le phishing et les interceptions sur WiFi public.

Section 1 : Comprendre la double authentification (2FA/MFA)

La double authentification, ou multi-factor authentication (MFA), est un mécanisme de sécurité qui requiert au moins deux facteurs de vérification pour accéder à un compte : quelque chose que vous savez (mot de passe), quelque chose que vous avez (un code généré par une app) ou quelque chose que vous êtes (biométrie). Contrairement à la 2FA qui se limite à deux facteurs, la MFA peut en inclure plus pour une robustesse accrue.

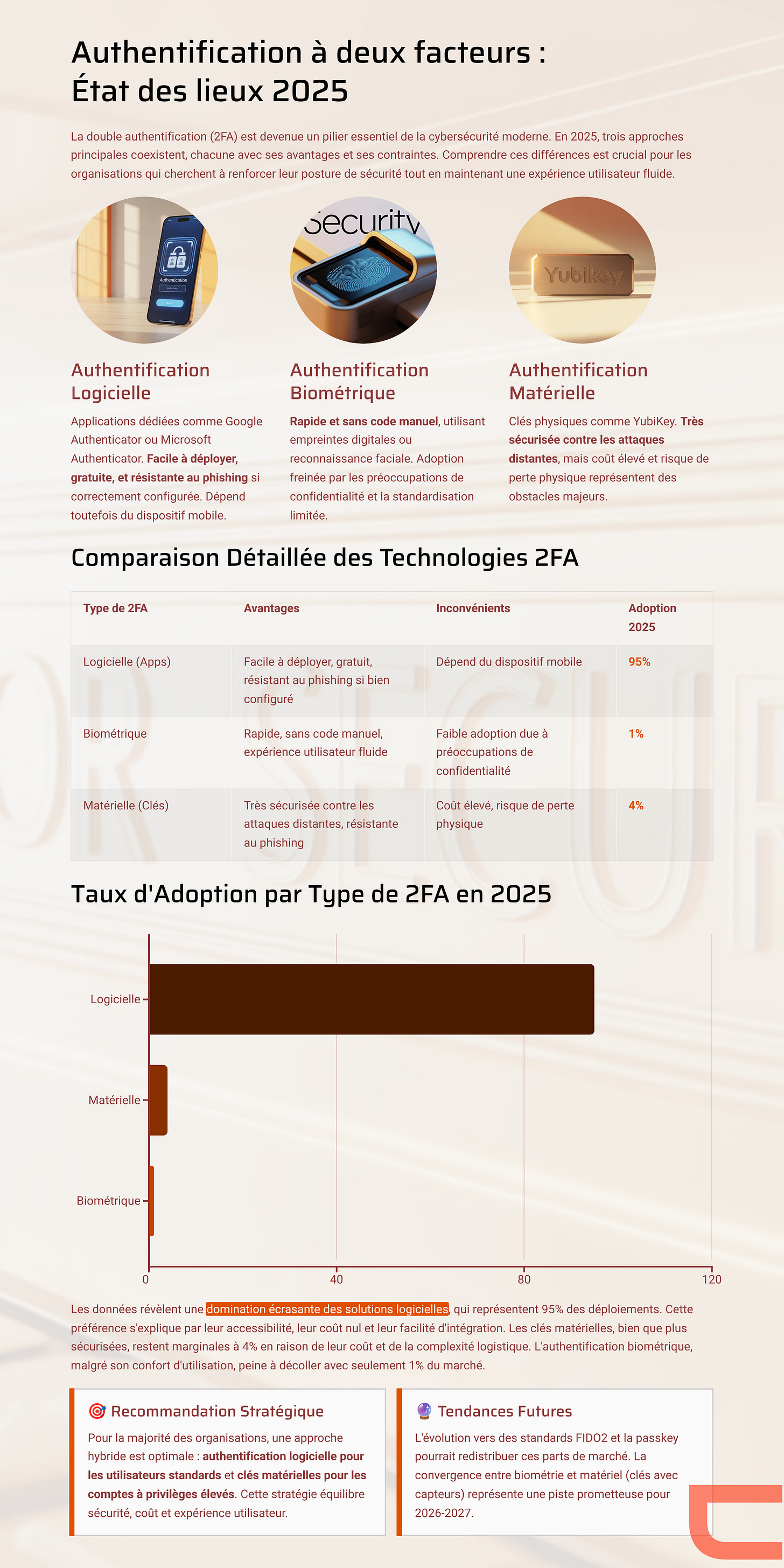

Les types principaux incluent :

Logicielle : Apps comme Google Authenticator ou Microsoft Authenticator, adoptées par 95 % des utilisateurs de MFA.

Biométrique : Empreintes digitales ou reconnaissance faciale, avec une adoption de seulement 1 %, mais en croissance rapide grâce à des dispositifs comme les smartphones.

Matérielle : Clés physiques comme YubiKey, utilisées par 4 % des cas, offrant une résistance supérieure aux attaques distantes.

Les avantages sont évidents : plus de 99,9 % des comptes compromis n’avaient pas de MFA activée. Dans les réseaux filaires et WiFi, elle prévient les interceptions de données, particulièrement critiques pour les infrastructures infogérées. Une enquête montre que 67 % des utilisateurs au Royaume-Uni perçoivent la MFA comme un engagement de protection des données personnelles.

Pour l’implémentation en infogérance, 83 % des organisations exigent la MFA pour les ressources IT. Évitez les méthodes basées sur SMS, vulnérables au SIM-jacking ; préférez les apps TOTP (Time-based One-Time Password). Dans les PME, l’adoption varie : 27 % pour les entreprises de moins de 25 employés, contre 87 % pour celles de plus de 10 000.

Section 2 : Les gestionnaires de mots de passe – Outils indispensables pour une hygiène numérique

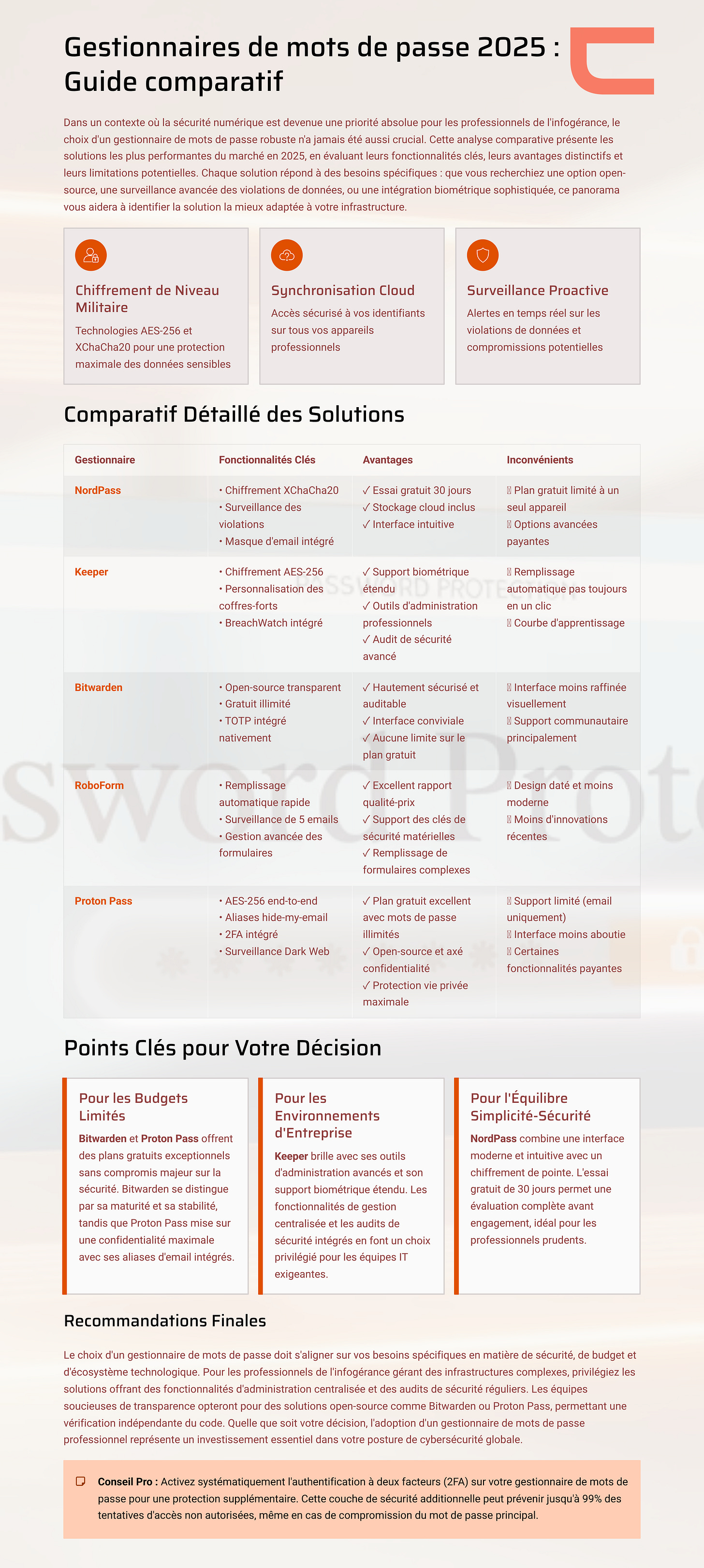

Un gestionnaire de mots de passe est un logiciel qui génère, stocke et remplit automatiquement des mots de passe complexes et uniques pour chaque compte, utilisant un chiffrement zéro-connaissance comme AES-256 ou XChaCha20 pour la sécurité.

Les avantages sont multiples : ils réduisent la réutilisation des mots de passe, pratiquée par 78 % des utilisateurs mondiaux, et incluent souvent une surveillance des breaches (comme BreachWatch). Pourtant, seulement 15 % à 30 % des personnes les utilisent, alors que l’utilisateur moyen gère 87 à 100 mots de passe. Les risques des mots de passe faibles sont criants : 88 % des attaques réussies utilisent des mots de passe de 12 caractères ou moins, et “123456” reste le plus courant, utilisé par plus de 4 millions de personnes.

Dans les contextes de réseaux et infogérance, ces outils facilitent le partage sécurisé au sein des équipes, protégeant les infrastructures IR contre les credential stuffing. Pour une analyse plus complète, nous incluons désormais Proton Pass, un gestionnaire axé sur la confidentialité avec un chiffrement end-to-end et une intégration d’aliases email, idéal pour les utilisateurs soucieux de la vie privée.

Proton Pass se distingue par son écosystème Proton (intégration avec Mail, VPN, etc.), offrant jusqu’à 10 aliases email gratuits et un stockage de 1 GB sur le plan free, avec des audits indépendants confirmant sa sécurité. Cependant, des critiques notent un manque d’options de support avancées et une interface moins raffinée que des leaders comme NordPass.

Section 3 : Intégrer la 2FA aux gestionnaires de mots de passe pour une sécurité optimale

L’intégration de la 2FA dans un gestionnaire de mots de passe crée une barrière renforcée : par exemple, stocker les codes TOTP directement dans l’outil (comme avec Bitwarden ou Proton Pass, qui inclut un authenticator intégré). Cela réduit les risques, car 81 % des breaches liées au hacking proviennent de mots de passe faibles ou réutilisés. En 2025, 46 % des environnements cloud breaches impliquent des identifiants volés, mais la MFA peut les bloquer à 99,9 %.

Meilleures pratiques : Choisissez des méthodes résistantes au phishing, comme les clés hardware ; évitez de tout centraliser si les risques sont élevés. Des cas comme la breach du réseau de surveillance chinois en 2025, exposant 4 milliards de records, auraient pu être évités avec ces outils. Les défis incluent les attaques MFA hammering (28 % des utilisateurs affectés), mais le passwordless gagne du terrain, jugé important par 87 % des pros IT. Proton Pass renforce cela avec son Sentinel pour une surveillance AI/human, ajoutant une couche proactive.

Section 4 : Meilleures pratiques et recommandations pour les entreprises

Mandatez la MFA (adoptée par 83 % des PME pour les ressources critiques). Utilisez des solutions PAM (Privileged Access Management) pour les admins, adoptées par 60 % des leaders IT aux US. Changez les mots de passe régulièrement (à condition de générer un mot de passe complet à chaque changement) – 44 % ne le font jamais – et formez les employés aux risques, car 35 % sont plus inquiets des cyberattaques en 2025. Pourquoi ce changement ? Selon les directives NIST 2025, les resets périodiques forcés sans raison peuvent affaiblir la sécurité en poussant les utilisateurs à créer des mots de passe plus simples ou réutilisés, augmentant les vulnérabilités ; sous quelles conditions ? Limitez aux cas d’évidence de compromission (brèche détectée, activité suspecte via outils comme Have I Been Pwned), en générant un mot de passe fort (min. 8-15 caractères, unique, via gestionnaire) pour une hygiène efficace sans frustration. Pour les outils comme Proton Pass, intégrez ses plans business pour une gestion centralisée avec SSO et logs d’activité.

Globalement, 78 % utilisent la 2FA personnellement, mais seulement 73 % au travail ; visez 100 % via l’infogérance. Intégrez ces outils pour une couverture complète, réduisant les temps de réponse aux incidents. Implémentez des audits réguliers pour aligner sur NIST, en mettant l’accent sur des mots de passe longs (jusqu’à 64 caractères) sans exigences de complexité forcée, et encouragez l’utilisation de passphrases mémorables tout en évitant les changements inutiles qui pourraient mener à des erreurs humaines.

Conclusion

En 2025, avec un marché MFA atteignant 17,76 milliards de dollars, ignorer la double authentification et les gestionnaires expose inutilement aux risques. L’ajout d’exemples comme Proton Pass souligne la diversité des options disponibles, transformant les vulnérabilités en forces et protégeant réseaux, données et infrastructures contre des menaces en évolution constante. Adoptez-les pour une cybersécurité résiliente et proactive.

Prêt à Verrouiller Vos Données ? Contactez Computis pour une analyse préliminaire de votre infrastructure – implémentez la 2FA et un gestionnaire adapté, comme Proton Pass, dès aujourd’hui et dormez sur vos deux oreilles numériques ! Formulaire de contact